什么是零信任?

零信任的概念最早是在2010年由当时的Forrester分(fēn)析师John Kindervag提出。零信任承认了在分(fēn)布式网络环境下传统边界安全架构的不足,认為(wèi)主机无论处于网络什么位置,都应当被视為(wèi)互联网主机,它们所在的网络,无论是互联网还是内部网络,都必须被视為(wèi)充满威胁的危险网络。 零信任的核心思想是:默认情况下,企业内外部的任何人、事、物(wù)均不可(kě)信,应在授权前对任何试图接入网络和访问网络资源的人、事、物(wù)进行验证。

什么是零信任

零信任的概念最早是在2010年由当时的Forrester分(fēn)析师John Kindervag提出。零信任承认了在分(fēn)布式网络环境下传统边界安全架构的不足,认為(wèi)主机无论处于网络什么位置,都应当被视為(wèi)互联网主机,它们所在的网络,无论是互联网还是内部网络,都必须被视為(wèi)充满威胁的危险网络。

零信任的核心思想是:默认情况下,企业内外部的任何人、事、物(wù)均不可(kě)信,应在授权前对任何试图接入网络和访问网络资源的人、事、物(wù)进行验证。

零信任网络的核心原则包含以下五个方面:

身份是访问控制的基础

信任来自于端到端所有(yǒu)对象的身份,基于身份而非网络位置构建访问控制。

最小(xiǎo)权限原则

资源可(kě)见和访问按需分(fēn)配,仅授予执行任務(wù)所需的最小(xiǎo)特权。

实时计算访问控制策略

根据主客體(tǐ)信任评估和访问需求进行策略计算,并持续评估以保证策略实时变更。

资源受控安全访问

所有(yǒu)业務(wù)场景下全部资源基于单个访问请求连接,进行强制身份识别和授权、鉴权和通道加密。

基于多(duō)源数据进行信任等级持续评估

包括身份、访问上下文(wén)等的实时多(duō)源数据的多(duō)样性和可(kě)靠性,提升信任评估策略计算能(néng)力。

零信任主张安全體(tǐ)系架构从网络中心化转变為(wèi)身份中心化,所有(yǒu)的访问行為(wèi)都需要以身份為(wèi)中心进行细粒度的自适应访问控制。

企业不应该默认信任网络内部或外部的任何人、设备、系统和应用(yòng),而是应该基于认证和授权重构访问控制的信任基础,并且基于尽可(kě)能(néng)多(duō)的数据源对访问者进行持续的可(kě)信度评估,根据评估结果动态地调整授权和访问控制策略。

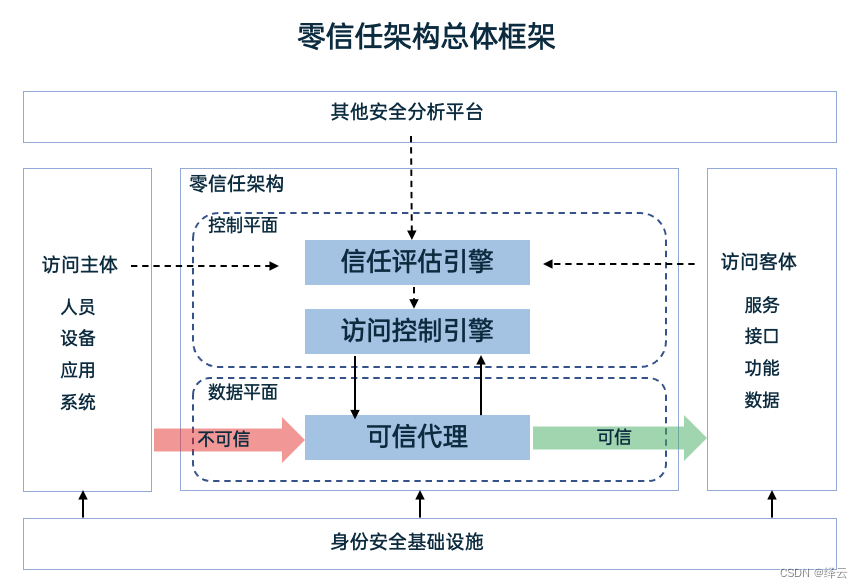

零信任架构的支撑系统称為(wèi)控制平面,其他(tā)部分(fēn)称為(wèi)数据平面,数据平面包含所有(yǒu)应用(yòng)程序、防火墙、代理(lǐ)服務(wù)器、路由器,以及它们直接处理(lǐ)网络上的所有(yǒu)流量,数据平面由控制平面指挥和配置。

访问受保护资源的请求首选经过控制平面处理(lǐ),包括设备、用(yòng)户的身份认证和授权,细粒度的访问控制策略也在这一层进行,控制平面可(kě)以基于组织中的角色、时间或者设备类型进行授权。

一旦控制平面完成检查,确定该请求具备合法的授权,它就会动态配置数据平面,接收来自该客户端(且仅限该客户端)的访问流量。

此外,控制平面还能(néng)够為(wèi)访问请求者和被访问资源协调加密访问的具體(tǐ)参数,包括一次性临时凭证、秘钥和临时端口号等。

信域与零信任的关系

信域安全云网遵循零信任安全原则设计,是零信任网络的一种简单、快速的实现方案。

绎云认為(wèi),企业落地零信任的本质就是从传统边界型IP网络升级為(wèi)分(fēn)布式ID网络(身份网络),无论是网络访问控制还是基于网络的行為(wèi)分(fēn)析,都不再依赖IP地址,而是始终聚焦身份。

零信任实际就是对IP地址不再信任,在一个快速变化、全球分(fēn)布的网络中,IP地址本身既无法代表个人也没有(yǒu)安全状态的内涵,以IP地址為(wèi)要素进行访问控制或行為(wèi)研判已经没有(yǒu)任何意义,因此要把访问控制的核心要素从IP地址转变為(wèi)实體(tǐ)身份。

零信任的核心变革就是让企业网从IP网络升级到ID网络。

信域安全云网的点对点云化网格架构、网络数据包的身份化、基于身份的分(fēn)布式访问控制引擎等特性為(wèi)企业提供了一个天然的零信任网络环境,让企业落地零信任变得更加容易。

信域安全云网实现零信任网络的核心原则的方法如下:

原则1: 身份是访问控制的基础

传统边界网络模型里,网络访问控制基于IP地址设计和执行。但在分(fēn)布式企业里,网络变得越来越碎片化,员工可(kě)能(néng)从任意位置接入并访问业務(wù)资源。网络IP地址只能(néng)代表网络位置,并不能(néng)代表人或者终端,在分(fēn)布式网络里继续使用(yòng)传统边界网络模型必然会让安全策略越来越偏离对人或者终端的控制,带来大量的隐含信任漏洞以及安全运维工作量。

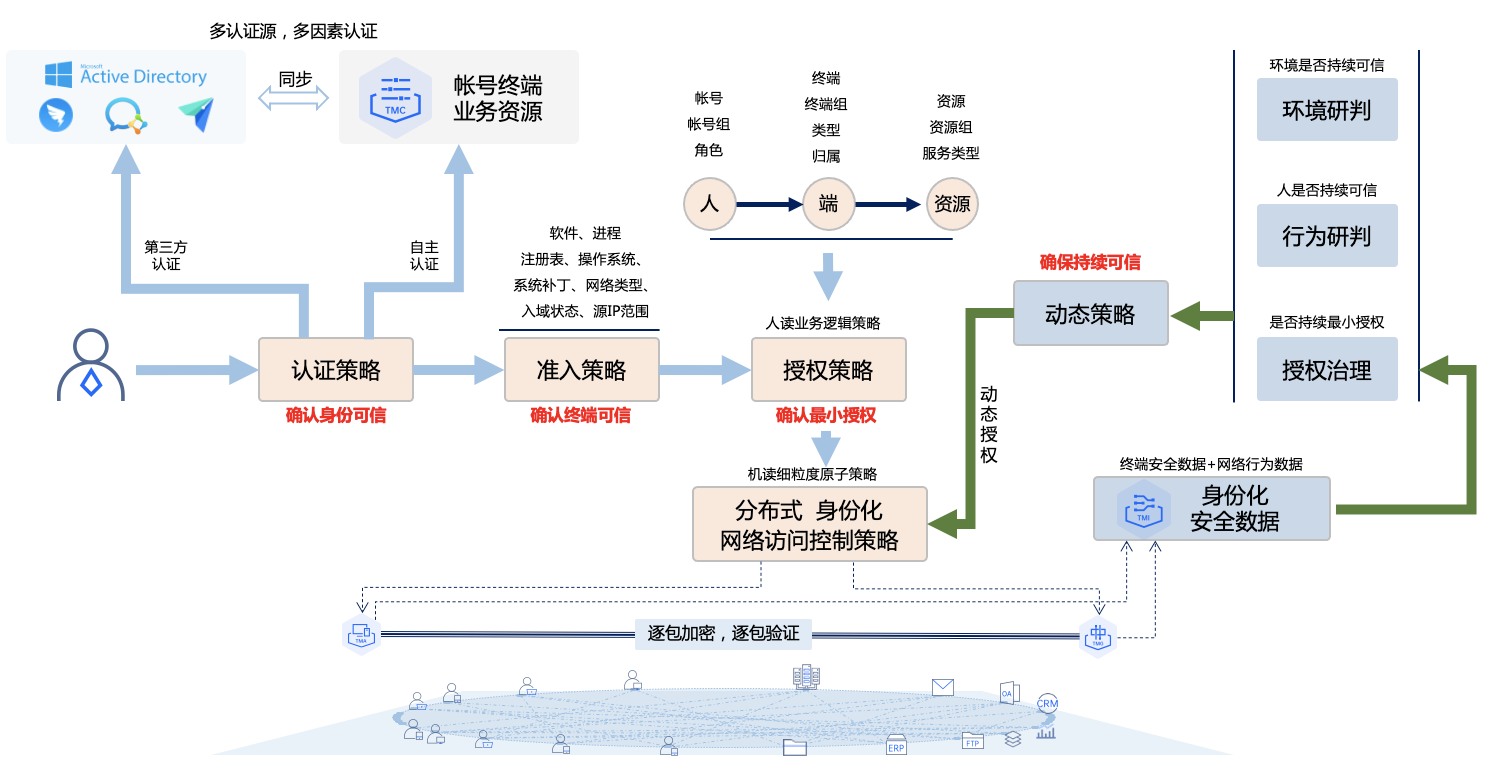

大多(duō)企业都已具备统一身份管理(lǐ)系统,无论是使用(yòng)AD/LDAP、钉钉或者企业微信等,企业的每一个员工都具备唯一的数字身份。在企业落地零信任并非是要再重新(xīn)建立一套新(xīn)的身份體(tǐ)系,而是要将企业已有(yǒu)的统一身份应用(yòng)到网络访问控制上。

信域安全云网将企业的统一身份植入到每一个网络数据包里,从网络底层实现了身份化,同时采用(yòng)基于身份的分(fēn)布式访问控制引擎,不再依赖IP地址,而是基于企业的统一身份进行全网的网络访问控制。

原则2: 最小(xiǎo)权限原则

信域安全云网将企业业務(wù)资源都隐藏在业務(wù)局域网中,对外不开放任何IP地址和端口,避免了来自不可(kě)信网络的直接访问。所有(yǒu)业務(wù)访问需要经过信域网关代理(lǐ)转发,信域网关只接受来自信域客户端发过来的UDP网络数据包,不主动对任何数据包进行回应,对每一个数据包进行身份校验,如果校验失败则立即丢弃。

授权策略基于帐号、终端、客户端应用(yòng)程序、业務(wù)资源、服務(wù)端口、应用(yòng)层URI或指令集设计,并根据对用(yòng)户、终端的可(kě)信研判结果,动态的调整细粒度控制策略,实现持续地最小(xiǎo)授权。

原则3: 实时计算访问控制策略

信域的细粒度访问控制策略通过计算生成,管理(lǐ)员通过业務(wù)语言基于帐号、终端、业務(wù)的属性集中地配置授权策略,信域根据企业随时变化的帐号、终端和业務(wù)现状,实时地生成细粒度的访问控制策略,并将细粒度访问控制策略同步到每一个信域客户端和信域网关上分(fēn)布式执行。

信域智能(néng)分(fēn)析平台,利用(yòng)终端环境数据、用(yòng)户业務(wù)访问的行為(wèi)数据,实时地对终端用(yòng)户进行可(kě)信分(fēn)析,根据可(kě)信分(fēn)析结果实时地调整细粒度访问控制策略。

原则4: 资源受控安全访问

信域采用(yòng)分(fēn)布式访问控制引擎,细粒度的访问控制策略在信域客户端与信域网关上同时执行,对每一个访问数据包进行认证和鉴权,执行逐包加密,逐包认证的强制管控策略。

如果用(yòng)户或者终端无权访问业務(wù)资源,则终端无法发出访问此业務(wù)资源的任何数据包,网关也不对来自此终端的业務(wù)访问数据包进行解密和转发;如果终端用(yòng)户有(yǒu)权访问,则信域客户端将帐号和终端的身份信息植入到数据包里,加密后发送到对端信域网关,网关在收到数据包后对数据包进行身份校验、解密和转发。

原则5: 基于多(duō)源数据进行信任等级持续评估

信域智能(néng)分(fēn)析平台采集全网身份化的网络流量数据与终端环境数据,并利用(yòng)AI技术对访问主客體(tǐ)进行安全建模,对人和终端进行可(kě)信分(fēn)析,对业務(wù)访问行為(wèi)和敏感数据访问行為(wèi)进行威胁研判,并根据检测和分(fēn)析结果动态调整访问权限,实时处置异常或恶意的帐号和终端。